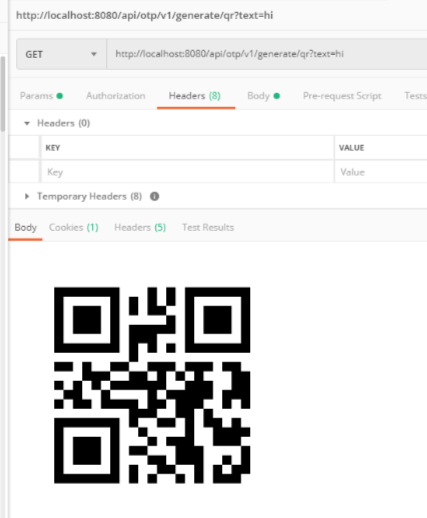

나는 개발 일을 하는 것이 좋다. 그래서 퇴근 후에 사이드 프로젝트도 자주 한다. 사이드 프로젝트에서는 내가 직접 방향을 정하고, 요구사항도 결정하며 마음껏 상상할 수 있어서 좋다. 이 과정에서 창의적인 문제 해결의 재미를 느낄 수 있다. 그러나 때때로 요구사항이 불분명하거나 방향성을 잡기 힘든 업무를 맡게 되면, 그 재미는 급격히 줄어들고, 마치 주어진 임무를 기계적으로 수행하는 듯한 느낌을 받을 때가 있다. 개발자가 아니더라도 기획자나 디자이너도 이와 같은 상황에서 비슷한 기분을 느낄 것이라고 확신한다. 그럼에도 우리는 요구사항을 더 명확히 하고, 공학적으로 접근하여 더 나은 답을 도출하기 위해 노력한다. 왜냐하면 우리는 결국 사용자들의 니즈를 해결해야 하는 엔지니어들이기 때문이다.

작품 속 용기는 이런 점에서 나와 닮아있었다. 아니, 어쩌면 이따금씩 이러한 상황에 직면하는 우리들보다 더 힘든 상황에 처해 있을지도 모른다. 용기는 매일 보안업체에서 출동 업무를 성실히 수행한다. 그러나 그의 진정한 열정은 다른 곳에 있다. 그는 원래 럭비 선수가 되고 싶었지만, 부상으로 인해 그 꿈을 포기해야만 했다. 용기가 지금 하는 일과 럭비 선수의 직업이 유사한 점이라면, 둘 다 피지컬을 사용한다는 점뿐이다. 그가 보안업체에서 출동할 때면 대부분의 경우가 취객의 실수이거나 쥐나 고양이 같은 동물로 인한 헤프닝에 불과했다. 이처럼 유의미한 출동은 거의 없었지만, 용기는 현실적인 성격 덕분에 주어진 임무를 묵묵히 수행한다. 그러면서 앞으로 주어진 먹먹한 현실에 우울해하고 있다. 마냥 해맑기만하고 긍정적인 7살 어린 여자친구의 처지도 그다지 달라보이지않는데... 어찌 그렇게 명랑하기만 한 것인지... 그뿐만일까? 용기는 마음속 깊은 곳에서는 여전히 못이룬 럭비 선수에 대한 아픈 미련이 영 떠나지 않는다. 꿈속에서 조차 럭비 경기를 뛰어야 했으니까 말이다...

어찌되었든 이제 괜찮다고, 용기는 지친 자신을 다독였다. 여기가 내 자리야. 꿈꿨던 직업은 아니지만 변두리의 밤을 지키는 출동 요원이 되었다. 팀 사람들도 다 맘에 들고, 격의 없는 동네 누나와 가끔 놀고, 귀엽고 꼬인 데 없는 여자친구와 데굴거리고. 더 바랄게 없다. 돌아가고 싶은 때도 장소도 없다.

인생이 테트리스라면, 더이상 긴 일자 막대는 내려오지 않는다. 갑자기 모든 게 좋아질 리가 없다. 이렇게 쌓여서, 해소되지 않는 모든 것들을 안고 버티는 거다.

용기가 새로 생긴 여자친구가 있었음에도 그의 X, 재화는 여전히 그에 대한 미련이 엄청 났었다 보다. 그녀는 세컨드 직업으로 작가를 준비하고 있었다. 그녀의 소설속에서는 매번 용기가 등장하고, 그는 매번 죽었다. 누군가는 용기에 대한 악감정이 얼마나 심하면 이렇겠냐고 생각 할 수도 있겠다만, 나는 이것이 그를 잊지 못한 미련이라고 생각한다.

원전폐기물 보관함처럼, 위태롭지만 조용하게. 엉망인 내부를 숨기면서 사는 건 모두가 마찬가지 아닐까? 뭔가 중요한 부분이 고장나버렸다면 더욱 들켜서는 안 된다. 안쪽에 나쁜 냄새가 나는 죽은 것들이 가득하다는 걸 상대가 알아버리면 바로 도망치고 말 테다. 용기가 그랬던 것처럼.

돌아누울 때마다 머릿속에서 부품들이 굴러다니는 소리가 들리지만, 아직은 버틸 수 있다. 괜찮다.

승주와 헤어져 밖으로 나서니, 초가을 거리에는 매미들이 죽어 떨어져 있었다. 여름 내내 강렬했던 구애의 끝이 가루로 부서지는 몸이라니 슬펐다. 그래서, 너희는 바라던 사랑을 얻고 죽었니? 재화는 죽은 매미들을 깨워 묻고 싶었다.

정세랑 작가의 책은 독자의 마음 깊숙이 스며들어 잊고 있던 기억을 살며시 불러낸다. 그녀의 이야기는 독특한 전개와 때로는 황당하게 느껴질 법한 상상 속에서도 한 편의 시처럼 마음을 적시며 독자를 이야기의 품으로 부드럽게 이끌어간다. 마치 오래된 꿈 속을 헤매는 듯, 그녀의 글은 천천히, 그러나 확실히 내 안에 잔잔한 울림을 남긴다. 회사에서 점심을 먹고나면 30분 정도가 남는다. 누군가는 동료들과 커피한잔을 하러가거나, 동기와 수다를 떨러가거나, 운동을 하러가거나, 엎드려 잠을 자곤한다. 나는 이 책을 조금 이라도 더 읽고 싶은 마음에, 회사에서 남은 점심시간을 수시로 모니터의 오른쪽 아래 시계를 봐가며 책의 내용에 초집중을 했다. 덧니가 보고 싶어는 정세랑 작가의 책 중 유독 마음에 드는, 내 마음을 아프게도하고, 웃게도 만드는 글들이 많이 있었다. 나의 삶을 관철하고 있는 것 같은 기분이 들었다.

노래들을 듣고 나서, 여왕이 싱어송라이터에게 말했다.

"얼음에 손도 대지 말아요. 얼음을 어쩌겠다는 생각도 하지 말아요."

싱어송라이터는 동의의 뜻을 밝혔다. 다음날도, 그 다음날도 소리 나지 않는 기타를 들고 앉아 있다 갔을 뿐이었다.

이례적인 관계의 두 사람을 얼음을 사이에 두고 그대로 있는게 그저 좋았다. 영원히 그런 날들이 지속될 줄 알았다.

두 사람이 동굴 안에서 미처 알아채지 못했던 것은, 지구온난화였다. 지구 온난화가 아주 심해졌고, 어어, 하는 사이에 어느 날 얼음 관이 모두 녹았다. 싱어송라이터는 무척이나 당황해서는 뒤로 멀찍이 물러나 기다렸다. 여왕은 미지근하게 젖은 머리카락에서 물기를 짜고는, 드디어 낯선 악기의 소리를 제대로 들었다.

나는 이 이야기를 좋아한다. 현실적이지 않아서 좋다. 해피엔딩으로 끝났으니까.

영화 부탁 하나만 들어줘에서 숀은 에밀리를 만나기 위해 모든 걸 포기 했다고 스테파니에게 말한다. (사실 에밀리는 미친 여자였지만 말이다. 미친 여자인걸 낌새를 알았지만서도 당시 그는 그녀에게 푹 빠져있었다.) 나는 재화가 이 숀을 닮았다고 생각했다. 여전히 용기에게 푹 빠져있는 그녀의 내면을 보면서.

선이의 특제 카레는 아니었지만, 짜장도 꽤 맛있었다. 때때로 인생이 그렇다는 생각이 들었다. 간절히 원하는 것은 가질 수 없고, 엉뚱한 것이 주어지는데 심지어 후자가 더 매력적일 때도 있다. 그렇게 난감한 행운의 패턴이 삶을 장식하는 것이다. 물론 매력적인 후자를 가지게 되었음에도 최초의 마음, 그 간절한 마음은 쉽게 지워지지 않아 사람을 괴롭히기도 하고.

정세랑 작가는 어쩌면 인생 2회차인 것이 아닐까...? 그렇지 않고서야 이러한 경험을, 누구나가 경험 할 수 있는, 그러나 무의식적으로만 느낄 뿐 그 누구도 누군가에게 이야기하지 않고 지나쳐버릴 삶의 한 현상을 글로 이렇게 표현 할 수 있다니... 아무튼 이 부분에서 나는 재화의 용기를 향한 여전한 마음을 느낄 수 있었다. 내 생각엔 어쩌면 용기도 7살 연하 여자친구를 두고 그러한 생각을 가지고 있었으리라. 그리고 나는 이따금 잘 만든 가정집 카레가 너무 먹고싶다는 생각을 하곤 했는데, 이 대목을 읽으며 그러한 생각이 더 강렬해졌고, 이 글을 쓰며 다시 되새김질 되어 정말 너무 카레가 먹고싶어졌다. 농담을 하는 것이 아니다. 어쨌거나, 위 대목의 내용에 대해 나는 매우 진지하게 생각했다.

옛날 사람들처럼 편심, 촌심, 단심 같은 단어들을 쓸 때마다 지잉, 하고 뭔가 명치께에서 진동하고 만다. 수천 년 동안 쓰여온, 어쩌면 이미 바래버린 말들일지도 모르는데, 마음을 '조각' 혹은 '마디'로 표현하고 나면 어쩐지 초콜릿 바를 꺾어주듯이 마음도 뚝 꺾어줄 수 있을 듯해서. 그렇게 일생일대의 마음을 건네면서도 무심한 듯 건넬 수 있을 듯해서.

언젠가 용기에게 사랑한다고 말했던 날이 있었다. 용기는 그 말을 초콜릿 바를 받은 가벼이 받았었다. 재화의 마음, 꺾인 부분에서는 잔 가루들이 날렸는데.

너는 모르지.

역시 재화는 용기를 애타게 기다렸다보다, 떠나간 이를 정리하지 못하고 그때의 그이에 대한 아쉬움이 드러나는 대목이다. '너는 모르지...' 우리는 이런 말을 마음속으로만 하곤한다. 상대방에게 들리지도 않을 이야기를. 그리고 어쩌면 우리도 누군가에게 이런 말들을 수도 없이 들었을지도 모른다. 아마도 정세랑 작가의 표현들을 읽다보면, 그런 생각이 난다. 결국 이러한 글귀들이 곧 정세랑 작가의 실제 경험과 그것에 따른 영감이 나온게 아닐 까하는.. 예를 들면, 지하철 플랫폼에서 어떤 여자가 강아지를 와앙하고 입을 크게 벌리고 먹어 깜짝놀랐으나 알고 보았더니 그것이 왕만두였다는 내용이 그러하다. 분명 정세랑 작가는 그 글을 쓰기 며칠 전 멀리서 왕만두를 보고 말티즈로 착각했으리라...(아님말고요ㅎ)

부모님 입장도 이해는 갔다. 미운 오리 새끼 같은 딸을 열심히 키우면 백조가 될줄 알았는데, 시조개나 가루다처럼 알 수 없는 괴생물로 자라버렸으니. 그러나 부모의 승인을 받는 트랙에서는 벗어난지 오래였고 돌아가고 싶지도 않았다.

나는 오늘도 네 좌표를 알지 못해. 우리의 좌표가 어디서부터 어긋났는지 알지 못해. 그렇게 말할 필요가 있었다.

재화는 정말로 우주선에 있을 법한 작고 딱딱한 침대에서 잠이 들었다. 발끝이 시렸다. 잠결에, 엔진처럼 무언가 허밍하는 소리를 들었던 것도 같았다.

"너한테 설명할 말이 없어. 하지만 이건 내가 한 일이 아니고 재화가 한 일도 아닐 거야."

용기는 자기가 얼마나 재수없는 얼굴을 하고 있을까 상상하며 말했다.

"닥쳐."

충분히 재수없는 모양이었다.

"초등학교 때 모둠 비빔밥을 해먹으면 꼭 돈가스를 해오는 애들이 있었어. 아마 엄마한테 알림장을 보여주지 않았던 거겠지. 그런데 비빕밥에 들어간 그 엉뚱한 돈가스가 의외로 또 맛있었다? 다 부서지고 눅눅해지고 그랬는데도 맛이 있었어. 그 돈가스처럼 오빠가 좋았어."

이 소설속에서 제일 딱한 존재는 용기의 7살 어린 여자친구다..... 용기는 그녀에게 어떠한 적절한 해명도 해줄 수 없었다. 그녀에게 용기는 아마 제일 재수없는 X에 미쳐버린 나사빠진 전남친 정도로 기억될 것이다. 그녀의 친구들도 함께 술자리에서 쌍욕을 해주며 잊으라고 할 것이다. 아마 용기는 이런 부분들도 담담히 받아들이고 오히려 다행이야... 라고 생각 할 것 같다. 똥차가고 벤츠가 온다 했던가, 분명 그녀라면 이제 나이 차이가 덜나는 근사한 남자친구가 생겼을 것이다.

그랬던 용기가 열여섯 시간씩 자게 되었다. 자고 있을 때에만 크고 작은 상처들이 아무는 걸 느꼈다. 안쪽이, 오래전에 잃었던 균형 잡인 상태로 되돌아가는 것 같았다. 그런 경험을 하고 나서야 비로소 동물들에게 미안해졌다. 코알라들의 대화를 이해할 수 없으니 잘은 모르겠지만, 어쩌면 코알라들도 여자친구에게 세게 차였는지도. 그저 아주 멋진 꿈을 꾸는 종일 수도 있지만.......

....

미안해, 코알라들.

미안해, 여자친구.

미안해, 재화.

피곤할때면 잠을 정말 열시간, 열 두시간 씩 자곤한다. 정말 피로에 지쳐 그런 걸까? 아니면 이 세상에서 잠시 벗어나 꿈속에서 나만의 안식처를 찾고 싶은 걸까... 아니면 둘다인걸까? 어찌돼었든, 코알라가 잠을 많이 자는 이유는 그들의 식단과 에너지 소비 방식과 관련이 있다. 코알라는 주로 유칼립투스 잎을 먹고 사는데, 이 잎들은 영양가가 낮고 소화하기 어렵다. 또 유칼립투스 잎에는 독소가 포함되어 있어서 이를 해독하는 데도 에너지가 필요하다. 코알라는 이와 같은 저영양 식단을 보충하기 위해 하루에 약 18~22시간을 잠으로 보낸다.

"아니야, 언닌 정답이야. 무슨 일이 있어도 계속 정답으로 지켜나가는 사람이니까. 난 누군가의 유사답 정도는 되어본 적 있는 것 같은데, 한 번도 정답은 못 되어봤네."

선이는 빨대 껍질을 잘게 찢으며 재화의 말을 곰곰 따져보는 듯했다.

"그런거 될 필요 없는 것 같아. 누구의 무엇도."

작품 속 선이는 현명한 사람이다. 누군가의 언니, 누군가의 누나로서 좋은 메시지를 계속 전한다. 카레를 짜장으로 바꾸어 버리는 엉뚱하고 황당한 헤프닝을 만들기도 하지만 말이다. 그리고 무엇보다도, 재화와 용기를 엮어주는 중요한 매개체이자, 그들의 잠재된 서로에 대한 마음을 행동으로 바꾸어주는 촉매의 역할을 단단히 해준다. 작품속의 그 누구보다도 단단한 마음과, 그 마음속에는 여유마저 갖추고 있는듯 보인다. 결국, 선이의 어시스트로 두 사람은 만나게 된다. 그것도 무시무시한 스릴러 내용 속에서 극적으로 말이다. 나는 스릴러를 꽤나 좋아하는 편인데 아주 자극적으로 표현한 정세랑 작가의 솜씨에 감탄하게 되었다. 이를 6개나 뽑아버린 상황을 가정하는데, 꽤나 끔찍하게 묘사되어 인상적이었다. 실제로 영화라도 보는 듯한 생생함을 느꼈다.

이러한 극적인 상태에서 결국 두 사람은 만나는 것으로 끝이 난다. 마지막을 읽고 나서야 깨닫게 되었다. 용기는 재화의 소설속에서만 컨테이너(container)였었다. 감금된 채 이가 뽑힌채로 죽을 마당에 생겼던 그녀를 구출하고자 했던 현실에서는 커리지(Courage)였던 것이다. 재화는 자신을 회피했고 떠나간 용기를 컨테이너라고 생각했었다. 그를 여전히 사랑하지만 도무지 자신을 구해러와주지 않는 용기를 자신의 이야기속에서 죽였었고 겁쟁이 취급을 했다. 어쩌면 재화는 앞으로 자신의 소설속에서 더이상 죽지 않는 용기, 커리지한 용기를 그려나갈 것이다. 나는 이 책이 좋다. 마음을 요동치게 하는 글들이 너무나 많고, 일일히 그것을 담아두고자 카메라앱을 열어서 캡쳐를 해놓는다. 언제든 그 글들을 읽어 볼 수 있도록. 이번 주말은 푹 쉬었다. 하고싶었던 개발 공부도하고, 아파서 저번에 쉬었던 수영도 열심히 했다. 여름이라 그런지 사람들이 수영장에 많아졌고 수영장의 기본 예의를 모르는 사람들도 많아졌다. 그래도 개의치 않고 내가 가고자했던 1km는 넘게 헤엄을 쳤다. 그리고 삼겹살을 주문해서 맥주와 함께, 영화 한편과 저녁을 보냈다. 그리고 일요일은 내리 잠만 잤다. 코알라처럼.

나는 이 이야기들을 좋아한다. 현실적이지 않아서 좋다. 해피엔딩으로 끝났으니까.

(그리고 사실 표지 속 그려진 용기가 나를 묘하게 닮은 구석이 있는 것 같아 책이 별나다는 생각과 이상한 기분을 느꼈다. 또 하필 장면이... 에로에로젤리가 떠오른다.)

끝.

'독서' 카테고리의 다른 글

| 지구에서 한아뿐 (6) | 2024.09.04 |

|---|---|

| 밝은 밤 (0) | 2024.08.22 |

| 보건교사 안은영 (팬픽션) (0) | 2024.08.02 |

| 비행운 (0) | 2024.07.27 |

| 아주 희미한 빛으로도 (0) | 2024.07.14 |